Hacker VS Pirate informatique : quelles différences ?

#CultureG

Vous l’ignorez très certainement mais vous avez probablement été au moins une fois dans votre vie un hacker ! Qui n’a jamais pris un objet du quotidien pour le détourner de sa fonction première ? Un petit bout de papier pour stabiliser une table bancale, une boite pour surélever un écran… Bravo, vous avez réalisé votre premier hacking et vos intentions étaient pourtant tout à fait légitimes !

Au fil des années et particulièrement depuis l’émergence des cyberattaques, Le terme hacker est entré dans le langage courant et n’est plus tout à fait inconnu. Pourtant, ce terme est souvent utilisé à tort notamment dans le cadre d’une cyberattaque à des fins malveillantes. Dans quels contextes devrait-on réellement employer le terme “hacker” ? Quel autre terme serait plus approprié dans ces cas-là ? Explications.

Hacker ou Pirate : tout est une question d’intention

Selon les dictionnaires, un hacker, de l’anglais to hack, se définit comme une personne experte en informatique qui, par jeu, goût du défi ou souci de notoriété, cherche à contourner les protections d’un logiciel, à s’introduire frauduleusement dans un système ou un réseau informatique de manière approfondie. Et c’est là toute la différence avec le pirate (informatique) ! Les intentions du hacker ne sont pas forcément mauvaises ou criminelles. À la différence du pirate informatique, les actions du hacker sont surtout motivées par une curiosité intellectuelle, un challenge à relever, un défi personnel à accomplir pour comprendre les technologies, apprendre à les détourner et contribuer à leur façon à renforcer la sécurité informatique.

A l’instar du hacker, le pirate informatique dispose lui aussi de compétences informatiques indéniables mais il les mettra en œuvre illégalement à des fins malveillantes et/ou dans un but purement lucratif : vol, revente de données sensibles, perturbations de service, espionnage…

La principale différence entre hacker et pirate réside ainsi dans son intention et le contexte dans lequel il agit. Il est important de noter que le terme hacking a évolué au fil du temps et qu’il peut exister aujourd’hui différentes définitions sur ce qui constitue le hacking. Certains considèrent le hacking comme une activité malveillante, tandis que d’autres le voient comme une forme d’exploration et de compréhension des systèmes informatiques. Si tous les pirates informatiques sont des hackers, tous les hackers ne sont pas forcément des pirates informatiques.

Un peu d’histoire

Il est difficile de désigner le tout premier hacker de l’histoire, mais l’on pourrait attribuer cette place à Kevin Mitnick, expert en sécurité informatique, très actif dans les années 80 et 90 et particulièrement connu pour ses piratages informatiques. Considéré comme le « père des hackers », Kevin Mitnick a démocratisé le hacking en pénétrant les systèmes informatiques des entreprises les plus connues. À chaque fois, la même motivation lui procurait la même montée d’adrénaline : trouver une faille de sécurité ou accéder à des informations confidentielles. Après plusieurs arrestations, Kevin Mitnick finit par devenir consultant en sécurité informatique.

Autre figure emblématique du hacking, John Draper alias Cap’n Crunch, qui aurait découvert comment contourner les systèmes de facturation téléphonique de l’époque grâce à un jouet sifflet offert dans les boîtes de céréales « Cap’n Crunch » de la marque Quaker Oast.

Hacker, Pirate, Cybercriminel… comment s’y retrouver ?

Toute personne ou toute organisation ayant déjà subi un piratage, s’est posée la même question : mais qui se cache donc derrière cette action et pourquoi m’avoir ciblé ?

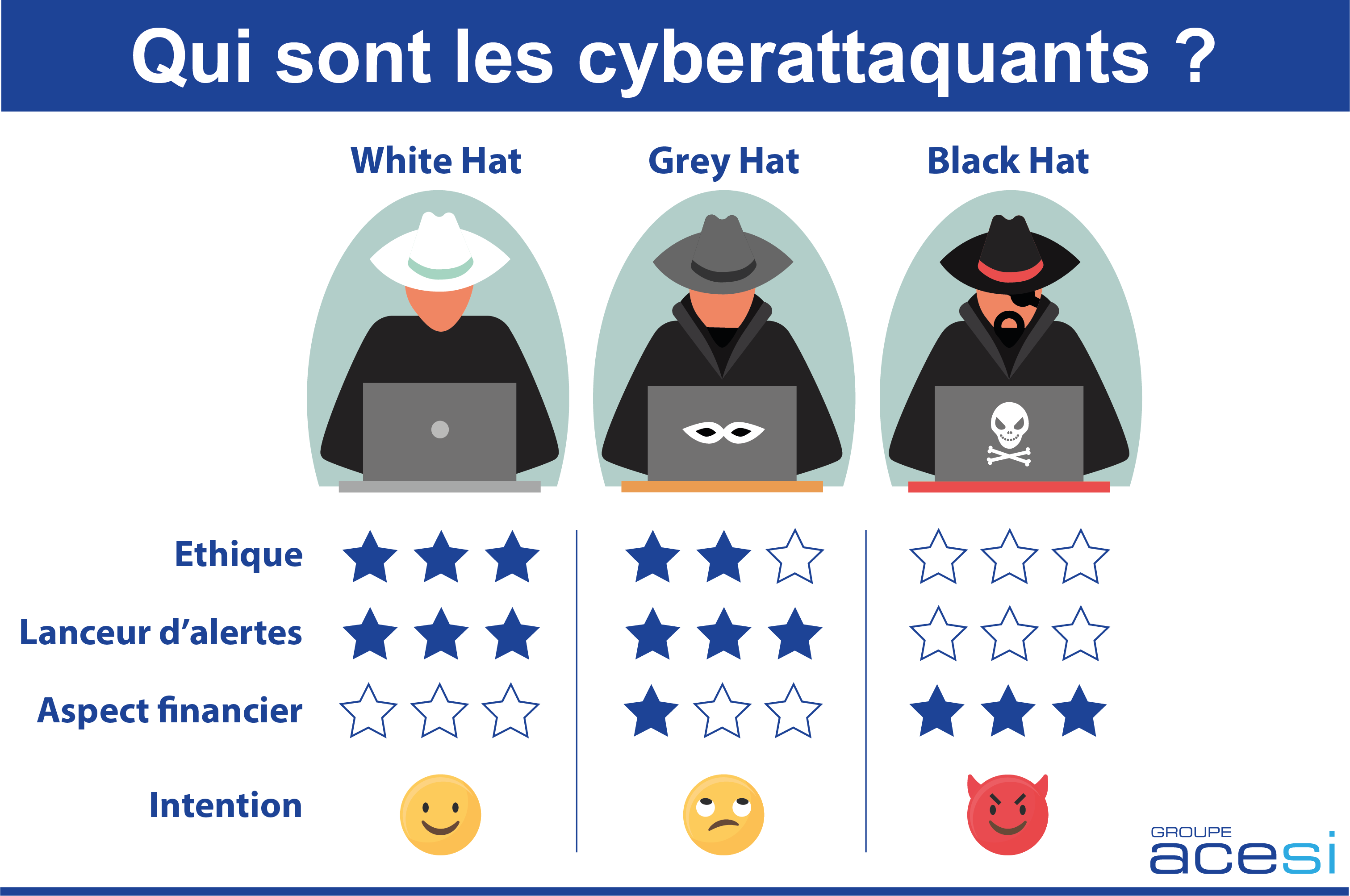

Si la frontière entre hacker et pirate est parfois mince, on peut tout de même distinguer aujourd’hui 3 grands profils type de « hacker » qui nous permettent de comprendre un peu mieux leurs champs d’actions et leurs intentions.

#1 Les White Hat

Ils sont les « Jedi des hackers », ceux qui agissent du bon côté de la force. Autrement dit, les hackers gentils.

Leur mantra : Apprendre l’attaque pour mieux se défendre.

Formés dans les écoles ou autodidactes, ils ont une certaine éthique (Ethical hacker), de bonnes intentions, sont impartiaux et vont agir dans un unique but : chercher à infiltrer une entreprise ou une organisation – avec leur accord – pour trouver la faille et la communiquer pour y remédier et sécuriser rapidement le système impacté.

Quelques-unes de leurs missions : Red Teaming (consiste à tester la sécurité de vos systèmes en essayant de les pirater), Pentest (test d’intrusion), Bug Bounty (programme de récompenses pour la recherche de failles), audit, recherche de faille de type zero-day, mise en place de campagnes de phishing…

Ils peuvent agir à leur compte ou par le biais d’une société et utiliseront les mêmes techniques que les pirates informatiques malveillants.

#2 Les Black Hat

À compétences informatiques égales avec le White Hat, le Black Hat n’a aucune éthique, bien au contraire ! Quelques soient ses intentions, elles sont mauvaises. Il agit de façon totalement illégale pour son propre profit.

Intrusion, piratage de compte, chantage, suppression/vol de données, revente d’informations, ransomware, espionnage/désinformation, interruption de service… ses activités sont nombreuses et le Black Hat mettra tout en œuvre pour exploiter des vulnérabilités à des fins malveillantes, nuire (à un individu, un organisme, une société…) et gagner de l’argent rapidement. Le Black Hat peut agir individuellement ou en groupe organisé.

C’est ici que l’on peut parler de pirate informatique.

L’un des groupes les plus connus : LulzSec. En 2011, ce groupe a mené plusieurs attaques contre des entreprises, des organismes gouvernementaux et d’autres cibles, provoquant des fuites massives de données et des perturbations en ligne.

On peut également citer Lazarus Group (connu pour le piratage de Sony Pictures en 2014, le vol de 81 millions de dollars à la Banque centrale du Bangladesh en 2016, et le ransomware WannaCry en 2017), Revil (Sodinokibi), un groupe de ransomware réputé pour ses nombreuses attaques d’envergure, ou encore Lizard Squad, célèbre pour ses attaques par déni de service ciblant des plateformes telles que Xbox Live ou PlayStation Network.

#3 Les Grey Hat

Ni totalement « white », ni totalement « black », les Grey Hat vont agir avec éthique et parfois se permettre des écarts à la limite de la légalité.

Guidés par des idéologies, ils peuvent agir pour des causes justes, mais leur engagement n’est pas nécessairement aligné sur le « bien-être » des entreprises. En explorant des failles avec des méthodes éthiquement et légalement ambiguës, ils peuvent jouer le rôle de lanceurs d’alerte, tout en cherchant à tirer profit de ces vulnérabilités. Leur approche, souvent ambivalente entre légalité et illégalité, vise généralement à alerter, sensibiliser ou informer.

Les Anonymous sont un exemple notable de groupe de hackers Grey Hat.

Il existe d’autres sous-catégories à ces 3 grandes familles de hackers : Red Hat, Blue Hat, Green Hat… chacune ayant ses particularités et son champ d’actions, ces distinctions permettant de mieux comprendre les motivations qui animent les cyberattaquants.

Naviguer dans le vaste océan du cyberespace nous amène à distinguer clairement les hackers, ces “Robin des Bois” des temps modernes, des pirates, les “Capitaine Crochet” du monde numérique. Tandis que les hackers peuvent être des virtuoses du clavier œuvrant pour le bien commun, les pirates, eux, lèvent le drapeau noir de la cybercriminalité.

Soyez attentif lorsque vous entendrez parler d’une prochaine cyberattaque et essayez de deviner quel « hacker » se cache derrière !

écoutez… White Hat, Grey Hat, Black Hat

Découvrir notre offre CyberEcoutez l’explication de Julien Grard, consultant Cybersécurité chez ACESI