Tout comprendre sur les CVE et CVSS (1ère partie)

ALLER PLUS LOIN Décrypter les alertes sécurité

Si vous avez déjà été confronté à une faille de sécurité, vous avez forcément entendu parler de CVE et CVSS.

Mais que cachent ces acronymes ? Comment les lire et les comprendre ?

ACESI vous détaille tout ce qu’il faut savoir sur ces outils indispensables à la sécurité informatique de votre infrastructure.

Pourquoi parler des CVE, CVSS ?

Les CVE et CVSS sont des outils majeurs pour la sécurité informatique. Référencés par l’organisation MITRE, ils permettent d’identifier, prioriser et corriger les vulnérabilités.

Il est essentiel de comprendre leur fonctionnement pour plusieurs raisons :

Pour prioriser les correctifs de sécurité

Les CVE et CVSS hiérarchisent les vulnérabilités en fonction de leur criticité. Pour les équipes de sécurité, cette hiérarchisation leur permet – entre autres – de se concentrer sur les vulnérabilités les plus graves ou celles qui présentent le plus grand risque pour l’organisation.

Pour comprendre les risques associés aux vulnérabilités

Le score CVSS fournit une évaluation qualitative de la criticité d’une vulnérabilité. Cette information permet aux équipes de sécurité de mieux comprendre les risques associés à une vulnérabilité et d’adopter les mesures correctives adéquates.

Pour se tenir informé des dernières vulnérabilités

Le programme CVE est mis à jour très régulièrement. En comprenant leur fonctionnement et en effectuant une veille régulière, vous resterez informés des dernières vulnérabilités et des risques qu’elles présentent pour votre système d’information.

CVE = identifiant d’une vulnérabilité

L’acronyme CVE (Common Vulnerabilities and Exposures), désigne et identifie de manière unique une vulnérabilité informatique. Lorsque vous entendez parler d’une CVE, elle fait généralement référence à une faille de sécurité à laquelle un identifiant CVE a été attribué.

La centralisation des CVE est maintenue par l’organisme MITRE, c’est pourquoi on entend parfois parler de « CVE MITRE ».

L’utilisation des CVE permet de se référer en toute confiance à un identifiant CVE lorsque l’on discute ou partage des informations sur une vulnérabilité unique.

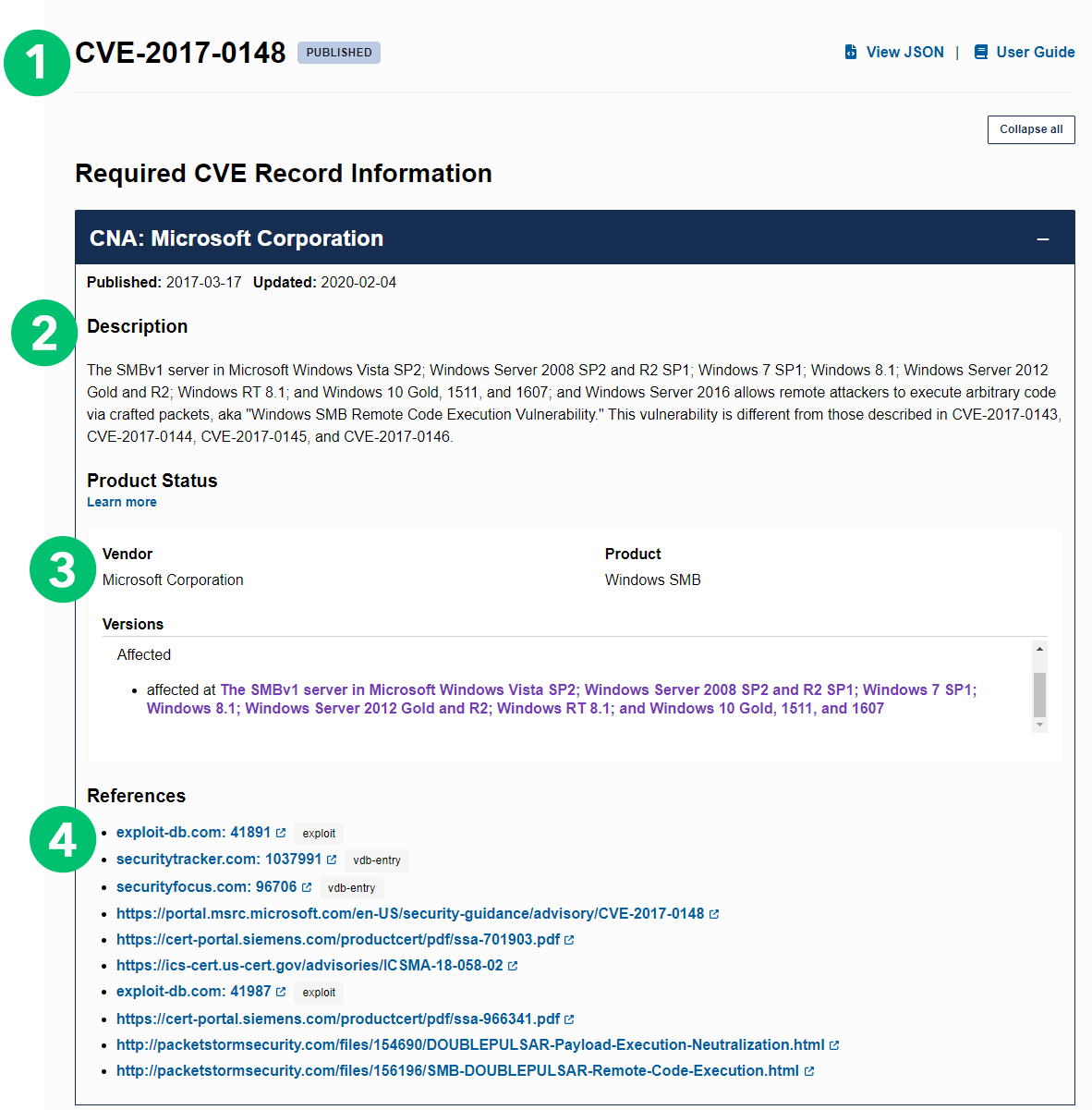

FOCUS Comment lire une CVE ?

Les CVE possèdent une convention de nommage permettant une identification unique des vulnérabilités. Elle affiche ainsi l’année de référencement (AAAA) de la CVE ainsi qu’un numéro unique d’identifiant (NNNN).

Note : cette convention de nommage est effective depuis 2013. Avant cette date, vous pourrez trouver des CVE sous le format CAN-AAAA-NNNN.

La publication d’une CVE respecte toujours la même procédure :

- Publication de la CVE-ID selon la convention de nommage.

- Courte description de la vulnérabilité (protocole, systèmes d’exploitation impactés, périmètre…)

- Nom de la société éditrice du produit concerné.

- Sources et références permettant de mieux comprendre la vulnérabilité (avec notamment les scripts de détection ou d’exploitation).

Sur certaines publications, un lien NVD (National Vulnerability Database) peut être présent et permet d’accéder à d’autres informations concernant la vulnérabilité et notamment son score CVSS.

et concerne une vulnérabilité agissant sur le protocole SMB de plusieurs produits Microsoft.

Le score CVSS = système de notation pour classer une CVE

En complément de la CVE, il est important de s’intéresser au score CVSS pour comprendre la criticité d’une vulnérabilité et donc son degré d’importance.

Le CVSS (Common Vulnerability Scoring System) est un système de notation standardisé qui évalue la criticité des vulnérabilités selon des critères objectifs et mesurables. Un score CVSS pouvant aller jusqu’à 10 est attribué à chaque CVE.

Depuis novembre 2023, la nouvelle évaluation CVSS 4.0 permet de mieux répondre aux menaces actuelles. Elle introduit en effet de nouvelles métriques et une nouvelle nomenclature permettant une évaluation plus précise d’une vulnérabilité. Ainsi un score CVSS calculé avec la V.3 peut aujourd’hui être différent s’il est calculé avec le nouveau système de notation (de nombreux exemples sont disponibles sur cet article : https://www.first.org/cvss/v4.0/examples).

3 mesures appelées métriques déterminent cette nouvelle évaluation :

- LA METRIQUE DE BASE (Base Metric Group) : unique et immuable, elle se base sur les qualités intrinsèques, l’impact théorique de la vulnérabilité.

- Comment la vulnérabilité peut-elle être exploitée ? Quels sont les dommages potentiels ?

- LA METRIQUE DE MENACE (Threat Metric Group) : reflète les caractéristiques d’une vulnérabilité selon son évolution dans le temps.

- L’exploitation de la vulnérabilité va-t-elle s’intensifier dans le temps ?

- LA METRIQUE ENVIRONNEMENTALE (Environmental Metric Group) : représente les caractéristiques d’une vulnérabilité qui sont pertinentes et propres à un environnement informatique.

- Selon la sécurité déjà présente dans l’organisation, le score de criticité peut-il être revu à la baisse ?

Depuis la mise à jour CVSS 4.0, un groupe de métriques supplémentaires (Supplemental Metric Group) a été ajouté pour préciser sa criticité selon son contexte.

Cette nouvelle section s’appuie sur 6 indicateurs :

- SAFETY (Sûreté) :

- La vulnérabilité présente-t-elle un risque potentiel pour la sécurité des personnes physiques si cette dernière est exploitée ?

- AUTOMATABLE (Automatisation) :

- L’exploitation de la vulnérabilité peut-elle être automatisée ?

- RECOVERY (Récupération) :

- Les systèmes touchés peuvent-ils récupérer automatiquement ? Faut-il une intervention manuelle ? La récupération est-elle impossible ?

- VALUE DENSITY (Densité de valeur) :

- La ressource affectée par la vulnérabilité a-t-elle une valeur importante ou non ?

- VULNERABILITY RESPONSE EFFORT (Effort de réponse) :

- Combien de ressources sont nécessaires pour traiter et corriger la vulnérabilité ?

- PROVIDER URGENCY (Urgence) :

- Quel niveau d’urgence le fournisseur du logiciel a-t-il défini ?

A noter : les métriques supplémentaires n’influent pas sur le score final mais donnent davantage de contexte à une vulnérabilité.

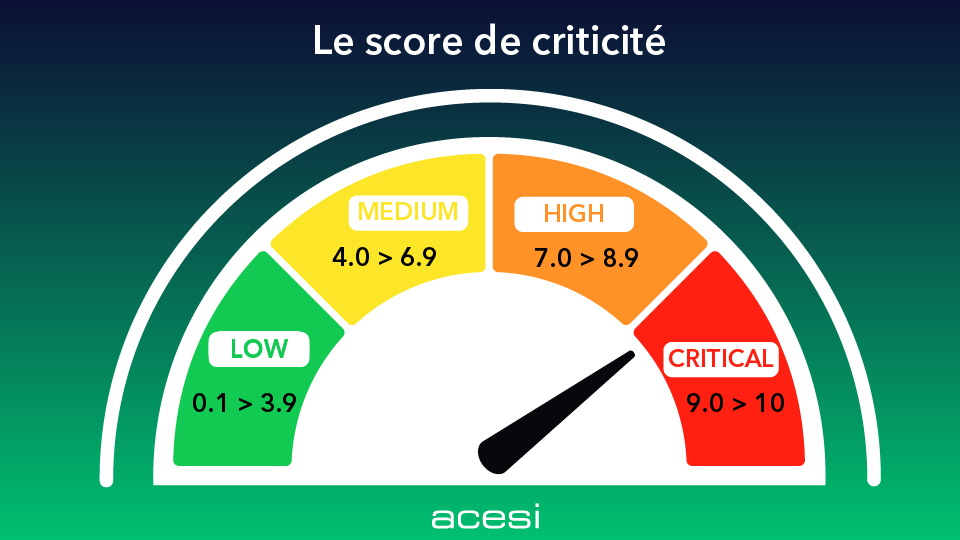

Le score de criticité

Jusqu’à 2015, le système de notation se classait en 3 grandes catégories : low – medium – high.

Depuis 2015, le système de notation a ajouté une 4ème catégorie « Critical » :

Mieux comprendre pour mieux réagir !

Vous l’aurez compris, la compréhension des concepts CVE et CVSS est cruciale pour sécuriser les systèmes informatiques, identifier les menaces, et mettre en place des mesures correctives adaptées.

A suivre ! Dans un prochain article, nous présenterons plusieurs cas concrets de vulnérabilité et nous démontrerons les différents impacts qu’elles peuvent avoir selon votre infrastructure. Enfin, nous expliquerons comment décortiquer et lire un score CVSS selon l’ancienne et la nouvelle nomenclature car un score de criticité élevé ne veut pas forcément dire qu’il y a danger !